Las operaciones de seguridad cibernética de Israel se están llevando a cabo en Be’er Sheva, la ciudad más grande del país en el desierto de Negev, en el sur de Israel.

El Equipo de Respuesta a Emergencias Cibernéticas de Israel (Il-CERT) brinda una respuesta de primera línea a las empresas y ciudadanos afectados por ataques cibernéticos.

El CERT es parte de un centro de seguridad cibernética de empresas emergentes, respaldado por la Universidad Ben Gurion del Negev, laboratorios de innovación de alta tecnología y el campus tecnológico y cibernético de las Fuerzas de Defensa de Israel.

Unos siete Centros de Operaciones de Seguridad (SOC) operan junto con el CERT, monitoreando, detectando y analizando amenazas cibernéticas en diferentes sectores de la economía, incluidos el agua y la energía, los servicios públicos y la policía y los servicios de emergencia. Se están trabajando en otros seis SOC.

En el centro de la operación se encuentra una línea telefónica de emergencia 119 disponible para que cualquiera pueda llamar para informar sobre cualquier cosa que pueda estar relacionada con un ciberataque. Podría ser un correo electrónico sospechoso, una URL sospechosa o malware.

La línea directa es ampliamente utilizada por todos, desde jóvenes a quienes se les ha enviado un enlace sospechoso en las redes sociales hasta ejecutivos de empresas que creen que han sido pirateados.

Al mapear los incidentes, los expertos en seguridad cibernética del CERT pueden ver las tendencias nacionales e identificar los intentos de piratería más críticos para los equipos de respuesta del CERT.

Director ejecutivo

Dana Toren es la directora ejecutiva del CERT. Ex analista de inteligencia y analista de datos en la oficina del Primer Ministro, es responsable de supervisar las operaciones del CERT.

“Necesitamos entender si los incidentes son de importancia nacional”, dijo a Computer Weekly.

Un ataque contra una pequeña empresa, por ejemplo, podría afectar a muchas otras empresas que dependen de sus servicios.

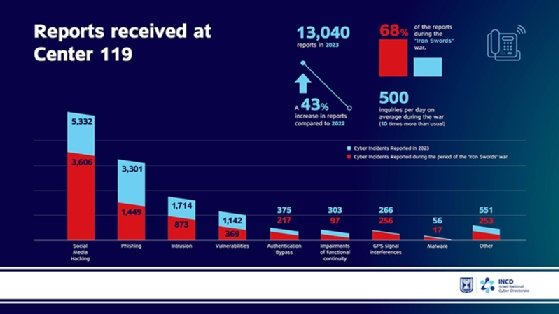

El año pasado, el CERT recibió 13.000 informes de incidentes, un aumento del 43% respecto al año anterior.

En los 270 días transcurridos desde que Israel declaró la guerra a Gaza, el CERT ha identificado 1.900 ciberataques importantes contra empresas israelíes, y la naturaleza de los ataques ha cambiado.

Ahora están diseñados para causar daños a la infraestructura israelí y el número de ataques de ransomware ha aumentado. Los grupos respaldados por Irán buscan publicar datos pirateados en la web oscura o filtrarlos a los medios.

Las mayores amenazas

Gaby Portnoy, directora general de la Dirección Nacional Cibernética de Israel (INCD), identifica a Irán, Hezbollah y los grupos de hackers vinculados a Irán como la mayor amenaza cibernética contra Israel, y sus ataques se han vuelto más severos desde la guerra. “Hasta el 7 de octubre no atacaron hospitales”, afirmó. “A partir del 7 de octubre, todos los hospitales israelíes fueron atacados por Irán”.

Toren dijo que aunque Irán desempeña un papel importante en los ataques contra Israel, el equipo de respuesta de emergencia está más preocupado por reaccionar ante las incursiones cibernéticas que por identificar quién estaba detrás de ellas. “Es difícil atribuir los ataques a jugadores específicos”, afirmó. “Todos usan las mismas herramientas. [We are] una organización defensiva. No tratamos con atacantes. Sólo protegemos las industrias”.

La sala de control del CERT contiene estaciones de trabajo para una docena de personas y 10 grandes pantallas montadas en la pared. Una pantalla es un mapa que muestra los ataques cibernéticos en tiempo real recopilados utilizando inteligencia proporcionada por la empresa de seguridad cibernética estadounidense-israelí Check Point.

Otra pantalla muestra los sitios web de empresas desfiguradas por piratas informáticos. Los analistas los revisan dos veces al día y alertan a las organizaciones afectadas.

Desde que comenzó la guerra, Toren ha aumentado el número de personas que trabajan a tiempo completo en el CERT de 90 a 120 empleados.

Las organizaciones que conforman la infraestructura nacional crítica de Israel, como el agua, la electricidad y los hospitales, están obligadas por ley a informar sobre las violaciones cibernéticas. Pero para el resto, la línea 119 es voluntaria.

A cambio de informar por teléfono, las empresas y los particulares reciben un servicio de asesoramiento confidencial. Por ejemplo, el CERT no informará los ataques cibernéticos a los reguladores ni identificará públicamente qué organizaciones han sido pirateadas.

El CERT brinda consejos y recomendaciones a las personas que llaman a la línea de ayuda por cuestiones de seguridad cibernética.

Sin embargo, sus recursos son limitados. Cuenta con cuatro equipos de investigadores de respuesta a incidentes que conforman un equipo de respuesta de sólo 16 personas.

“Necesitamos pensar detenidamente antes de brindar este servicio”, dijo Toren, dados los recursos limitados del CERT.

Los equipos sólo se despliegan en casos de importancia nacional y cuando un ataque a una empresa podría representar una amenaza para una industria más amplia.

Hack afectó a 80 empresas

En uno de esos casos, los investigadores del CERT descubrieron que un grupo de hackers vinculado a Irán se había infiltrado en una pequeña empresa de la cadena de suministro y había utilizado esa empresa como trampolín para infectar a otras 80 organizaciones.

El ataque, que tuvo lugar en 2020, tenía el potencial de interrumpir las importaciones y exportaciones de petróleo a Israel, dijo Toren a Computer Weekly.

“Recibimos tres o cuatro llamadas al 119 que informaban que habían sido atacados”, dijo. “Al principio no pudimos encontrar ninguna conexión”.

Luego, una empresa privada de respuesta a la seguridad cibernética llamó para informar que una empresa de sistemas de inventario había sido pirateada.

“Nos comunicamos inmediatamente con ellos y les dijimos que creemos que hay un hack en su red”, dijo Toren. “Era viernes y enviamos un equipo de respuesta a incidentes”.

Los investigadores pudieron identificar la firma (o indicadores de compromiso) de la operación de piratería a tiempo para alertar a las 80 organizaciones en riesgo.

El malware fue identificado como software ransomware Pay2Key asociado con el grupo de piratería Fox Kitten vinculado a Irán.

Escaneo de vulnerabilidades

Otra función del CERT es advertir a las organizaciones sobre las debilidades de seguridad en sus sistemas informáticos. La RICD intensificó su programa de exploración de vulnerabilidades después del 7 de octubre, afirmó Portnoy.

Los hospitales y otros servicios críticos han recibido al menos seis controles de la “superficie de ataque” de sus redes para identificar debilidades que podrían ser aprovechadas por los piratas informáticos.

INCD también escanea la web oscura para identificar contraseñas u otra información crítica que podría exponer las redes de la empresa.

La operación abarca 5.000 organizaciones y unas 33.000 direcciones IP. “Ellos analizan en profundidad la infraestructura para encontrar sistemas abiertos a vulnerabilidades y nos comunicamos con ellos para brindarles orientación sobre cómo solucionarlos”, dijo Toren.

Otras alertas provienen de sondas de respuesta y detección de puntos finales colocadas en las redes de las organizaciones para proporcionar una visión interna de su seguridad cibernética.

Una vez que el CERT ha identificado la firma de un ataque, conocidos como “indicadores de compromiso”, se comparten con otras organizaciones en una interfaz de programación de aplicaciones, que puede actualizar automáticamente las ciberdefensas.

Pero hay un reconocimiento de que es necesario hacer más. Israel inició un proyecto para mejorar sus defensas cibernéticas en 2021.

Conocido como Cyber Dome, en alusión al sistema Cyber Dome antimisiles de Israel, su objetivo es utilizar inteligencia artificial y big data para detectar y mitigar los ataques a medida que ocurren.

Al mismo tiempo, Israel está intensificando la cooperación con otros países en el desarrollo de defensas cibernéticas.